让企业安全水平有巨大提升的流量分析究竟怎么做?

成年人的焦虑来自方方面面,工作的压力、家庭的吵闹、身材的走样、头上的帽子,无时无刻不让我们焦虑感爆棚。

对于安全从业者来说,企业安全就是专属他们的“焦虑”,更是属于这个行业的“焦虑”。今天笔者就来分享一个缓解压力的方法——流量分析。流量分析可以解决安全从业人员工作方面的一部分焦虑,让你少掉几缕头发。

流量分析用的好,企业安全没烦恼,还能够成为“头发的救星”,流量分析设备应该能够实时感知网络中的威胁,同步向管理员展示。为了能够在威胁发生的第一时间感知到,流量分析设备就像人感知外界,通过看,听,闻,触一样,设备应该能够做到:

- 收集全网流量,以及杀毒软件告警信息,尽可能全面。

- 实时监测网络环境的差异,如异地登录,错误时间登录,连接不正常域名(威胁情报匹配)等,发现潜伏的APT攻击者。

- 可以日志检索,关联分析六个月内安全事件,深入分析。

- 识别网络中重要的安全漏洞和安全隐患。

- 自动分析出网络攻击哪些是攻击成功,哪些是处于探测阶段。

- 操作简捷,日常运营只需要普通网络安全工程师简单培训即可上手操作。

企业安全面临的威胁,带给安全运维人员最大的“焦虑”,往往是类似APT高级持续性威胁这些持续时间长、手法隐藏深,动作轻微的攻击行为。以下介绍几个笔者在不同用户场景下遇到的case。

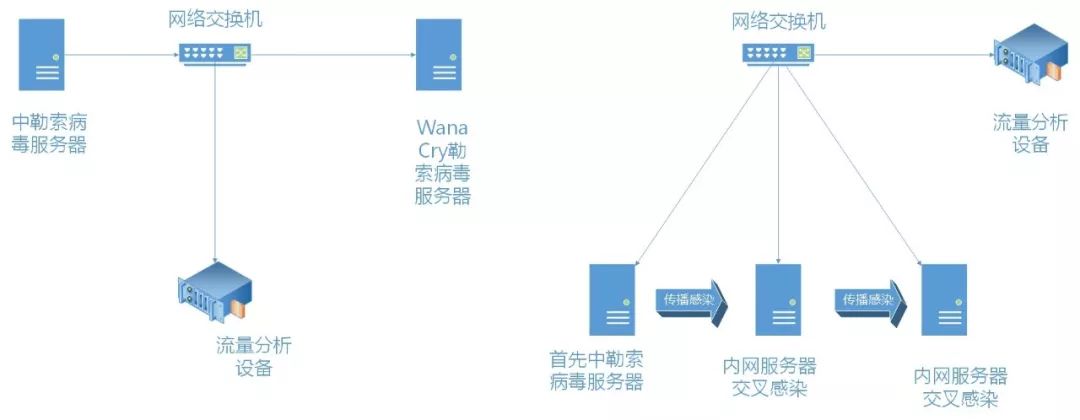

Case1:潜伏勒索病毒

推测攻击者行为:

1、 首先让企业内网其中一台机器,感染勒索病毒。

2、 中毒机器,使用MS17-010漏洞攻击其他主机,交叉传播感染。

3、 等到内网重要系统、数据库全部感染勒索病毒后,加密所有文件。

流量分析安全监测:

1、 流量分析设备威胁情报匹配到内网机器有连接互联网恶意域名行为,恶意域名分类为“Wanacry勒索病毒”。

2、 监测到内网流量中,大量的MS17-010攻击行为,部分攻击根据响应状态来看,是攻击成功的。

流量分析安全处置:

1、 梳理所有连接“Wanacry勒索病毒”的服务器,进行病毒查杀。

2、 梳理所有使用“MS17-010”漏洞攻击其他机器,以及已经被攻击成功的服务器,先进行病毒查杀,然后打上相应的补丁。

3、 继续监控勒索病毒活动痕迹,在病毒爆发加密前,处置完毕。

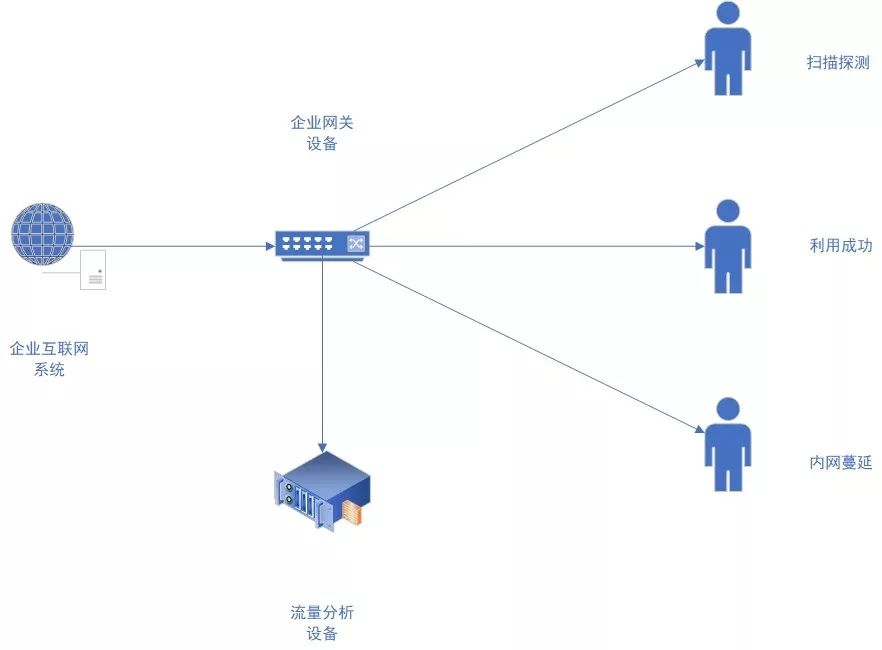

Case2:网络攻击

推测攻击者行为:

1、 0day爆发时,黑产、APT组织,通过搜索引擎等手段,在互联网批量抓“肉鸡”。企业暴露在互联网的系统,每时每刻都在受到大量的扫描探测。

2、 APT组织持续关注企业网络,不间断探测可能暴露出来的弱点。

3、 企业管理员想知道,互联网攻击哪些是批量扫描行为,哪些是攻击成功的,哪些是正在深入利用的。

流量分析安全监测:

1、 实施监测互联网攻击行为,根据前后数据包关联分析、响应包状态码分析、响应包内容分析,判断攻击进度。

2、 攻击成功,内网蔓延告警,短信、微信告警。

流量分析安全处置:

1、 严重告警收到短信、微信告警后,及时处置,避免深入利用造成更多损失。

2、 扫描探测行为,威胁情报分析源IP,如果标注为“web_attack”,APT组织等标签,可以永久封堵,如果标注为家庭、写字楼出口IP,可以根据封堵影响系数封堵。

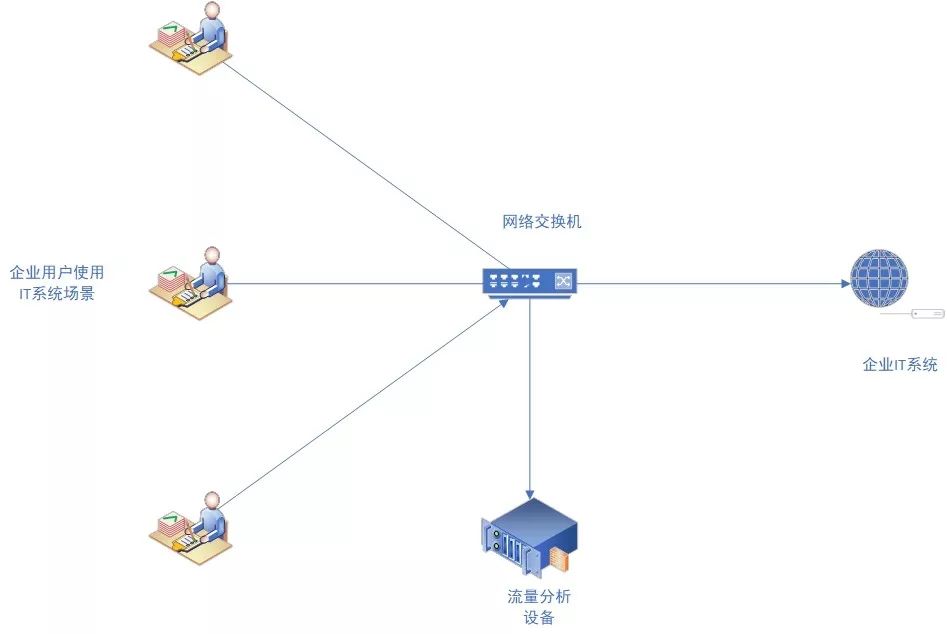

Case3:场景化分析

企业IT系统使用场景:

1、 每个企业IT系统使用场景都是特定的,比如在杭州的企业,没有员工在外地和境外,没有需要出差的情况,系统的访问源IP一般是杭州的IP,如果出现一个外省IP大量访问的情况,需要注意是否为攻击,比如“薅羊毛”行为。

2、 系统登录时间一般为上班时间,如果发现凌晨时间有系统登录的行为,需要进行查。

3、 企业某个员工账号每日固定从一个系统中取出固定的数据,某日,突然取出大量的数据,而且,这些数据,不是他职责范围需要取出的,该员工已经提交离职报告,一周后离职。

流量分析安全监测:

1、 前期收集数据,建立企业IT使用场景列表。

2、 流量监测,发现异常场景时,发出告警。

流量分析安全处置:

1、 与当事人进行确认,处理告警。

2、 根据处理结果,更新场景列表。

有了流量分析这个“大管家”看着网络,安全从业人员的焦虑感是不是减轻了一些呢?愿企业都有流量分析,愿IT安全从业人员都不再掉头发。

作者:雨水 | 安全服务PM ,X安全特邀专家

最大的荣誉感是把售前大咖们吹的牛落地实现。

转载请联系X安全授权,感谢关注,欢迎安全行业大咖投稿。

微信公众号

微信公众号 微信视频号

微信视频号